Chroń swój system i dane z urządzeniami Fortinet!

Praktycznie każdego dnia media informują o kolejnych przypadkach utraty danych przez przedsiębiorstwa i instytucje.

Niezależnie, czy problem dotyczy firm, uczelni czy urzędów w interesie kadry zarządzającej jest zabezpieczyć się przed takim ryzykiem.

W jaki sposób można utracić dane?

Organizacje mogą utracić dane na wiele różnych sposobów, kradzież danych przez nielojalnego pracownika, atak hakerski, awaria, utrata sprzętu, błąd ludzki czy atak ransomware to tylko niektóre z nich.

Niezależnie od powodu utraty danych, każda taka sytuacja powoduje realne straty dla firmy. W firmach produkcyjnych każda minuta przestoju linii produkcyjnej wiąże się z mierzalną stratą. Informacje medialne powodują osłabienie jakości marki. Dodatkowo część klientów może zrezygnować z usług firmy i przejść do konkurencji.

Usuwanie skutków utraty danych powoduje też większe wydatki na ekspertów i prawników. Dodatkowo firmie mogą grozić wysokie kary.

Czasem jedyną opcją odzyskania danych jest zapłacenie okupu co generuje kolejne wydatki. Trzeba też pamiętać, że w niektórych krajach przed opłaceniem okupu, trzeba uzyskać zgodę odpowiedniego urzędu, w przeciwnym razie na organizację mogą zostać nałożone dotkliwe kary za wspieranie organizacji przestępczych.

Przykłady utraty danych

Nieuprawniony dostęp.

Pierwszą warstwą bezpieczeństwa jest odpowiednia polityka haseł. Kolejne wycieki wskazują, że już na tym etapie jest bardzo duże pole do poprawy.

Najpopularniejsze hasła w Polsce to niezmiennie:

- ➤ 123456,

- ➤ polska,

- ➤ matrix,

- ➤ qwerty.

Często administratorzy sieci wymuszają cykliczną zmianę hasła, co 30 dni. Niestety może to skutkować stosowaniem tego samego hasła ze zmienionym numerem na końcu, przykładowo w styczniu hasło kończy się na 1, w lutym na 2 itd.

Inną strategią stosowaną przez administratorów, jest automatyczne generowanie haseł. I o ile takie hasła są bezpieczne, o tyle użytkownicy maja problem z ich zapamiętaniem.

Zbyt restrykcyjna polityka haseł, bez odpowiedniego przeszkolenia pracowników może prowadzić do takich sytuacji jak miała miejsce w Lotniczym Pogotowiu Ratunkowym.

W 2012 roku Wiadomości TVP zrealizowały reportaż na temat Lotniczego Pogotowia Ratunkowego.

W jednym ujęciu ukazana została tablica korkowa zapisanym hasłem i loginem do systemu RescueTrac. Każdy kto uważnie obejrzał reportaż mógł się zalogować.

Na szczęście dane uwierzytelniające pozwalały wyłącznie na śledzenie pozycji maszyny i wysyłanie wiadomości do załogi. Konsekwencje jednak mogły być o wiele bardziej poważne.

Jak w takim razie wprowadzić dobrą politykę haseł?

Nowe zalecenia mówią o kilku niezwiązanych ze sobą słowach, które użytkownik może łatwo zapamiętać, a których zlepek tworzy na tyle długie hasło, że jest ono bezpieczne. My zalecamy stosować menedżery haseł. Dzięki temu użytkownik musi Pamiętać wyłącznie hasło główne, a hasła do wszystkich systemów będą podpowiadać się automatycznie.

Wyciek danych przez błąd pracownika.

Każdego dnia pracownik biurowy otrzymuje średnio 120 i wysyła 40 wiadomości e-mail.

Zabezpieczenie tej formy komunikacji jest szczególnie istotne, ponieważ jest ona jednym z najpopularniejszych wektorów ataku.

Na skrzynki pocztowe przesyłane są zainfekowane wiadomości e-mail zawierająca ransomware.

Dodatkowo za pomocą wiadomości e-mail może dojść do wycieku danych osobowych spowodowanego pomyłką pracownika.

Rozwiązania firmy Fortinet pozwalają zabezpieczyć się na każdą z tych okazji.

Jeśli procesy zachodzące w firmie wymagają wymiany danych wrażliwych za pomocą wiadomości e-mail warto wdrożyć system zapobiegania wyciekom danych (data leak prevention).

Funkcjonalność umożliwia wykrywanie poufnych danych na podstawie:

- ➤ treści (np. numery kart kredytowych),

- ➤ typów plików,

- ➤ wzorów nazw plików,

- ➤ oznaczania konkretnych plików,

- ➤ wielkości plików.

Dane oznaczone jako poufne mogą zostać całkowicie zablokowane, przepuszczane do wybranych odbiorców lub archiwizowane wraz z powiadomieniem o ewentualnym przecieku.

Ransomware

Od czasu wirusa WannaCry – ransomware stał się najpopularniejszym typem ataku stosowanym przez cyberprzestępców. Działania te są stosunkowo proste i generują znaczne zyski. Aby zmusić organizacje do płacenia okupu, przestępcy nie tylko szyfrują dane, ale grożą również ich upublicznieniem. Takie działania powodują coraz większe straty wizerunkowe dla firm, przez co częściej płacą one okup cyberprzestępcom.

Zjawisko będzie niestety tylko narastać, ponieważ z jednej strony generuje znaczne zyski dla organizacji przestępczych, a z drugiej strony taki atak jest stosunkowo prosty do przeprowadzenia.

Przestępcy nie muszą nawet samemu tworzyć wirusów odpowiedzialnych za zaszyfrowanie danych. Mogą kupić gotowe rozwiązania w darknecie. Korzystając z ogólnodostępnego oprogramowania mogą szybko zebrać adresy e-mail do przeprowadzenia ataku.

Przykładowo mogą to być adresy działu HR służące do przesyłania aplikacji kandydatów do pracy. Następnie wykorzystując kolejne darmowe oprogramowanie przygotowują masową wysyłkę zawierającą zainfekowany plik.

Skoro ataki typu ransomware są proste i dochodowe, to Twoja organizacja powinna przyłożyć dużą wagę do obrony przed tym rodzajem ataku.

Jak się zabezpieczyć?

Eksperci są zgodni, ransomware sieje największe spustoszenie w instytucjach, gdzie działy IT są niedostatecznie finansowane lub mają za mało pracowników. Jak w takim razie zabezpieczyć firmę czy organizację bez ponoszenia dodatkowych środków osobowych związanych z własnym działem bezpieczeństwa?

Rozwiązaniem są produkty Fortinet, które nie tylko zabezpieczą Twoją sieć firmową przed zagrożeniami, ale również zwiększą wydajność pracy i zabezpieczą przed nieumyślnym wyciekiem danych, np. przypadkowym wysłaniem danych wrażliwych poza domenę firmową.

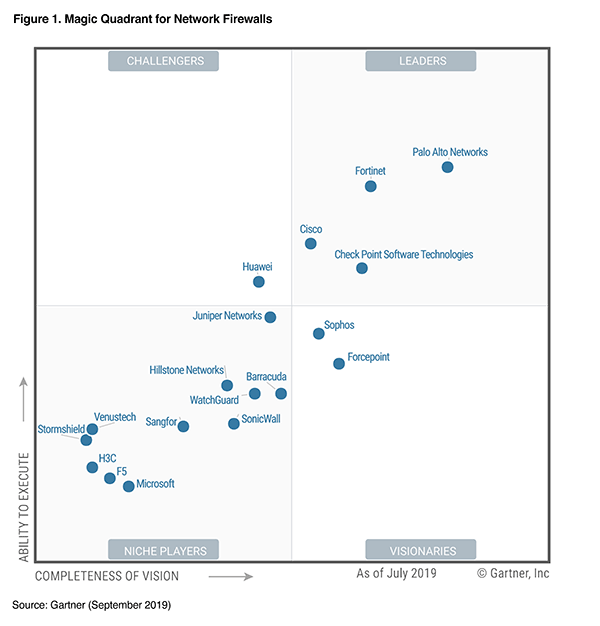

Sercem systemu jest urządzenie klasy UTM (Unified Threat Management) – czyli wielofunkcyjna zapora ogniowa służąca do kompleksowego zarządzania zagrożeniami na brzegu sieci firmowej. Część producentów stosuje nazwę – Next-Generation Firewall. Co ważne UTM to nie tylko oprogramowanie, które skutecznie zabezpieczy Twoją organizację, ale przede wszystkim dedykowane urządzenie, które czuwa nad bezpieczeństwem sieci. Każde takie urządzenie musi być zgłaszane do ABW, ponieważ stanowi urządzenie podwójnego zastosowanie.

Przykładowe funkcje urządzenia UTM

Urządzenie UTM ma na celu zabezpieczyć organizację przed każdym możliwym wektorem ataku. W tym celu wykorzystuje następujące funkcje:

Skaner antywirusowy wraz z wirtualnym środowiskiem sandbox. UTM nie tylko chroni przed znanymi wirusami na podstawie sygnatur i ich zachowania. Każdy podejrzany plik jest uruchamiany w środowisku wirtualnym. Dopiero jeśli system upewni się, że plik jest bezpieczny przekazuje go do użytkownika.

Filtr antyspamowy wyłapuje zarówno podejrzane wiadomości e-mail jak i niezamówione wiadomości marketingowe. Dzięki temu Twoi pracownicy pracują bezpieczniej i bardziej wydajnie.

Firewall zabezpiecza system firmowy przed nieuprawnionym dostępem z zewnątrz.

Mechanizm filtrowania treści blokuje dostęp pracownikom do wybranych przez Ciebie stron.

System blokuje zarówno strony zawierające niebezpieczne elementy jak również strony o nielegalnej treści (nielegalne oprogramowanie, pornografie dziecięcą, treści terrorystyczne itp.). zabezpieczając organizację przed odpowiedzialnością z tego tytułu.

Można również zastosować filtry blokując dostęp do legalnych ale niepożądanych treści – np. portali społecznościowych, co będzie miało wpływ na efektywność pracy pracowników.

VPN, czyli bezpieczne szyfrowane połączenie pomiędzy odległymi lokalizacjami.

Rozwiązanie niezbędne w przypadku organizacji wieloodziałowych i w modelu pracy zdalnej. Co istotne – Fortinet pozwala nawiązać połączeni VPN za pomocą dosłownie 2 kliknięć.

Wykrywanie włamań – zabezpieczenie to nie wszystko. Dzięki systemowi wykrywania włamań, jesteś na bieżąco informowany o próbach ataku.

Dopiero analizując listę nieudanych ataków na naszą sieć firmową, jesteśmy w stanie uzmysłowić sobie jak niebezpiecznym środowiskiem stał się internet.

Warto dodać, że większość ataków opiera się o znane podatności w nieaktualizowanym oprogramowaniu.

Anti-Bot - Funkcja obrony przed atakami z wykorzystaniem sieci botnet. Działa dwuetapowo, blokuje masowe ataki DDoS na system firmowy, oraz blokuje komunikację z serwerami dowodzenia (C&C).

Data leak prevention – zabezpieczenie przed wyciekiem danych. Posiada system uprawnień, ról i filtracji, który pozwala wykrywać dane wrażliwe w korspondencji i blokować ich wysyłkę do nieuprawnionych odbiorców.

To tylko kilka z najważniejszych funkcji urządzeń UTM. Urządzenia Fortinet gwarantują zdecydowanie więcej.

Warto tutaj wymienić na przykład funkcję sprawdzania skradzionych poświadczeń w sieci Darknet. Każda próba logowania z użyciem tych danych zostanie automatycznie zablokowana, powiadomiony zostanie również administrator sieci.

Korzyści z zastosowania UTM

Biorąc pod uwagę niebezpieczeństwa, na które jest narażona sieć firmowa w XXI wieku, zabezpieczenia klasy UTM stają się obowiązkowym wyposażeniem dla firmy każdej wielkości.

Urządzenia klasy UTM zapewniają:

- Kompleksowe bezpieczeństwo – rozwój coraz bardziej zaawansowanych ataków powoduje, że zwykły firewall nie gwarantuje już dostatecznej ochrony. Wiele funkcji bezpieczeństwa zastosowanych w rozwiązaniach UTM chroni przed różnymi rodzajami zagrożeń.

- Obniżenie kosztów – zastosowanie jednego rozwiązania realizującego różne funkcje oznacza niższy koszt zakupu sprzętu i serwisów oraz utrzymania i obsługi, a także oszczędność energii elektrycznej i UPSów.

- Uproszczenie struktury sieci – instalacja jednego urządzenia zamiast kilku urządzeń różnych producentów, znacznie upraszcza strukturę sieci, ułatwiając wdrożenie, obsługę i procedury serwisowe.

- Większa wydajność pracowników. Automatyczne blokowanie spamu, kontrola pracy i użycia sieci, blokowanie portali społecznościowych, czy priorytetyzacja przepustowości sieci pozwolą Twoim pracownikom pracować bezpieczniej, szybciej i wydajniej.

Większość z firm Fortune Global 100 korzysta z rozwiązań Fortinet.

Twoja firma może dołączyć do tego grona – skontaktuj się z nami i skorzystaj z rozwiązań dla bezpieczeństwa firmy Fortinet!